Antifa nach Snowden

Die auf die „Leaks“ des „Whistleblowers“ Edward Snowden gestützten Enthüllungen über die Überwachungspraxis von Geheimdiensten wie der NSA sind ein guter Anlass, um Empfehlungen zur Verwendung von Kommunikationstechnik1 in der Antifa-Szene zu geben.

- 1 Der vorliegende Artikel beschränkt sich auf die Verwendung von Computern. Handys sehen sich wegen der großen Überwachungsmöglichkeiten zu Recht einem großen Misstrauen ausgesetzt und stellen ein eigenes Thema dar. Zu Smartphones nur dies: verschlüsselte Messenger (z.B. TextSecure/ Signal, o.ä.) sind oft kostenlos, ausgesprochen einfach zu bedienen und im Ergebnis einer SMS klar vorzuziehen.

Don't be paranoid, just be careful

Die Möglichkeiten, die finanziellen Ressourcen und der Ehrgeiz, mit der die „National Security Agency“ (NSA) die Bevölkerung überwacht, wirken monströs. Nach den Enthüllungen von Snowden dürften zudem andere — auch deutsche — Geheimdienste und Polizeibehörden vor Neid erblasst sein. Mittlerweile versuchen sie nach Kräften und entsprechend ihrer (finanziellen) Möglichkeiten aufzuschließen. Während der gesellschaftliche Schaden dieser Entwicklungen noch nicht abzusehen ist, besteht für politisch Aktive jedoch kein Grund, gegenüber dem „Überwachungsstaat“ zu verzweifeln, da selbst die Möglichkeiten der NSA gemäß Snowden begrenzt waren und auf absehbare Zeit sein dürften.

So zeigen die von Snowden „geleakten“ Dokumente gerade auf, dass etablierte Verschlüsselungstechniken ihren guten Ruf bei Kryptographie-expert_innen zu Recht genießen und nach wie vor empfehlenswert sind.1

So lässt sich der politische Alltag weiterhin meistern.

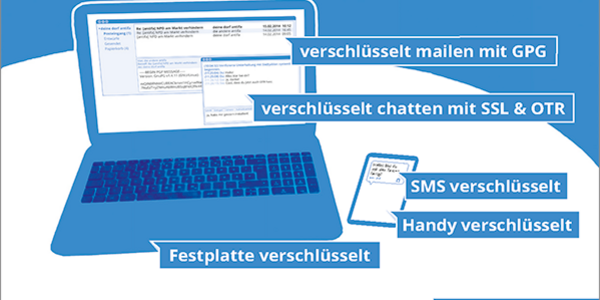

Kryptographie funktioniert: GPG (Email), OTR (Jabber) und AES (Festplatten)

Das insbesondere für die Emailverschlüsselung genutzte, aber auch für Dateien anwendbare OpenPGP/ GnuPG (GPG) ist in der Reihe der empfehlenswerten Programme schon fast eine Legende. An ihm und seinem mittlerweile kommerziellen Vorgänger „Pretty Good Privacy“ (PGP) beißen sich Überwacher_innen seit 1991 die Zähne aus. Jedoch ist die Bedienung recht kompliziert und verlangt den Nutzer_innen einige Kenntnisse und vor allem Disziplin ab. Viele gängige Emailprogramme (z.B. Thunderbird) bieten für die erleichterte Anwendbarkeit die Integration der GPG-Funktionalität an.2

Das jüngere „Off-the-record Messaging“ (OTR) ist ein Protokoll zur Nachrichten-Verschlüsselung beim „Instant Messaging“ (z. B. Chat per Jabber/ XMPP). OTR lässt sich über Plugins in Chat-Programme (z.B. Pidgin) integrieren und ist leichter zu bedienen als GPG.3

Allerdings ist Jabber nicht für den verschlüsselten Dateiversand geeignet und OTR wird nur dann wirksam, wenn die Chatpartner_innen gleichzeitig online sind.

Die Standardmethode zur Festplattenverschlüsselung erwies sich ebenfalls als effektiv. Der im Oktober 2000 in einem Wettbewerb von Expert_innen zum „Advanced-Encryption-Standard“ (AES) gekürte und seinen Nutzer_innen oft namentlich nicht bekannte „Rijndael“-Algorithmus läuft im Hintergrund zahlreicher Programme zur Verschlüsselung von Daten und ganzen Rechnern.

Wo ist dann überhaupt das Problem?

Während also ein großer Teil der wichtigsten Verschlüsselungstechniken der NSA trotzt, konnten die Schnüffler_innen unter anderem beachtliche Erfolge mit sogenannten „Man-in-the-middle“-Angriffen (MitM) und den sehr ähnlichen „Man-on-the-side“-Attacken auf die Verbindungsverschlüsselung im Internet verbuchen.4

Für diese wird in der Regel das Verschlüsselungsprotokoll SSL/ TLS eingesetzt, um die zwischen Anbieter_innen und Nutzer_innen bestehende Leitung, die im Internet über verschiedenste Stationen läuft, vor dem Abhören und vor Manipulationen zu schützen (z.B. Online-Banking, Email). Eine aktive Verschlüsselung ist beim Surfen meist daran zu erkennen, dass die Adresse im Browser mit https anstatt nur mit http beginnt. Bei MitM-Angriffen klinkt sich ein_e Angreifer_in als Zwischenstation in die Kommunikation ein und leitet die Daten weiter, während sie mitgelesen werden, damit die Spionage nicht bemerkt wird. Als Gegenmaßnahme kommen bei jeglicher Kommunikationsverschlüsselung Authentifizierungsverfahren zum Einsatz (z.B. der „Fingerprint-Vergleich“), um zu gewährleisten, dass die Verbindung nicht kompromittiert wurde. Dies muss auch von den Nutzer_innen von OTR und GPG unbedingt beachtet werden — es zeigt sich jedoch in der Praxis, dass die bei SSL/ TLS vorgegebenen Verfahren unzureichend sind, beziehungsweise wegen des hohen Aufwands selten angewendet werden. Politisch Aktive sollten bei bestehender SSL/ TLS-Verbindung zusätzlich GPG (für Email) und OTR (im Jabber) nutzen.

Anonymität ist umkämpft: Tor und Tails

Auch der Anonymisierungsdienst Tor konnte laut den von Snowden an die Presse gegebenen Dokumenten von der NSA in der Praxis nicht ausgehebelt werden. Bei Tor führt eine Verbindung über mindestens drei zum Tor-Netzwerk gehörende Stationen, denen jeweils nur die vorhergehende und nachfolgende bekannt ist, so dass Start- und Endpunkt der Verbindung nicht miteinander in Verbindung gebracht werden können. Dabei ist wichtig zu verstehen, dass Anonymität und Verschlüsselung völlig verschiedene Dinge sind. Tor verschlüsselt nicht den letzten Schritt aus dem Tor-Netzwerk in das Internet, denn Tor dient nur dem Anonymisieren.5

Gegenüber der Wirksamkeit von Tor scheint jedoch Skepsis angebracht zu sein.6

Diese Sorge wird auch von den Macher_innen von Tor geteilt, die den Dienst fortlaufend verbessern — bisher offenbar weitgehend erfolgreich.

Das auf Debian-Linux basierende Betriebssystem Tails7

erleichtert die Nutzung von Tor erheblich. Es lässt Internetverbindungen ausschließlich über Tor zu. Zudem startet Tails als „Live“-System von USB-Stick oder DVD und arbeitet nur im Arbeitsspeicher (RAM) eines Rechners, dessen Festplatte somit unverändert bleibt. Nach dem Beenden einer Tails-Sitzung werden alle Spuren der Aktivitäten im Arbeitsspeicher überschrieben und alle Nutzungsspuren auf dem verwendeten Rechner beseitigt. Optional lassen sich jedoch Daten (verschlüsselt) speichern.

Anonymität im Internet lässt sich weiter steigern, indem ein laufendes Tails in den Bereich eines frei zugänglichen Wlan (z.B. im Café) gebracht und dort verwendet wird.8

Falls Tor versagen sollte, führt die Fährte nur zu diesem öffentlichen Ort.

Was noch wichtig ist: Tipps, Fallstricke und Ausblicke

Für Internetdienste (Email, Jabber, Cloud, usw.) sollten nach Möglichkeit Angebote von vertrauenswürdigen linken Betreiber_innen wie riseup.net, immerda.ch, nadir.org, so36.net oder systemli.org genutzt werden, die Schnüffelmöglichkeiten für staatliche Überwacher_innen reduzieren, da sie mit diesen nicht kooperieren.

Eine Komplettverschlüsselung von PCs sollte mittlerweile selbstverständlich sein. Da die Kryptographie funktioniert, wird zukünftig das Knacken von Passwörtern noch stärker und routinemäßig Ziel leistungsstarker Rechner und Knackprogramme der Behörden werden. Der richtige Umgang mit Passwörtern wird immer entscheidender sein — es sollte nicht an deren Länge gespart werden.9

(Computer)-„Sicherheit“ ist eine Praxis und kein Zustand. Der hier wiedergegebene Stand ist nur eine Teil- und Momentaufnahme und muss immer wieder auf seine Aktualität hin überprüft werden. Nicht nur diese Tatsache erfordert ein gewisses „Reindenken“. „Sicherheit“ ist auch keine einmalige Installation — etwa der oben empfohlenen Programme — sondern erfordert deren richtige Anwendung und Wartung. Mit Letzterem ist das zeitige Einspielen von Sicherheitsupdates gemeint, denn Sicherheitslücken treten bei jeder Art Software auf und bieten Angreifer_innen möglicherweise Einfallstore — auch über das Internet (z.B. für Spionagesoftware). Da Linuxsysteme (z.B. Ubuntu) im Gegensatz zu Apple- und Microsoft-Produkten im Ruf stehen, solche Schwachstellen zumindest rasch nach Bekanntwerden zu schließen, sind sie grundsätzlich vorzuziehen. Zudem macht Open-Source-Software wie Linux die Überprüfung von unabhängiger Seite erst möglich, während (kommerzielle) Closed-Source-Software diese Kontrolle des Quelltextes (Source Code) von Programmen (und ganzen Betriebssystemen) verhindert.

Jedoch kann letztlich niemand mit Sicherheit sagen, ob in der verwendeten Software nicht unentdeckte Lücken klaffen, die ausgenutzt werden (könnten). Falls Angreifer_innen physischen Zugang zu einem Rechner haben, können sie Spionagesoftware (und/ oder -hardware) auch direkt einbringen — hierfür müssen keine Sicherheitslücken in der Software vorhanden sein.

Daher ein genereller Hinweis zum Schluss: Prinzipiell sollte nur die Technik verwendet werden, die gebraucht wird und jeweils genau abgewogen werden, ob die Risiken der Technik ihren Nutzen nicht übersteigen — Gespräche im „Real Life“ sollen auch im „Computerzeitalter“ noch möglich sein.

- 1Andere konnten jedoch geknackt oder sabotiert werden. Überwachung scheint z.B. bei der Telefonie-Software „Skype“ möglich. Für eine Übersicht (englisch): https://www.spiegel.de/international/germany/inside-the-nsa-s-war-on-internet-security-a-1010361.html

- 2Anleitung für Thunderbird und GPG: https://wiki.systemli.org/howto/howto /thunderbird_gpg

- 3Anleitung für Jabber beim linken Tech-Kollektiv „Systemli“: https://wiki.systemli.org/howto/jabber

- 4Unverschlüsselte Verbindungen wurden und werden ohnehin mitgeschnitten und ausgewertet. Dasselbe gilt für andere für Behörden leicht zugängliche Daten, wie die auf Facebook, o.ä. Daher sind Verschlüsselung und das Nicht-Veröffentlichen privater Daten anzuraten.

- 5GPG hat wiederum mit Anonymität nichts zu tun, da das Programm nur verschlüsselt. Sender_in und Empfänger_in sind bekannt.

- 6Siehe Kapitel: „Grenzen von Tails“ https://capulcu.blackblogs.org/bandi/html-version/#Warnung

- 7„The amnesic incognito live system“ (Tails): https://tails.boum.org/ und Anleitung (deutsch): https://capulcu.blackblogs.org/bandi/html-version

- 8Hierbei ist noch einiges zu beachten: siehe Abschnitt „Gefahren von kabellosen Schnittstellen“ unter: https://capulcu.blackblogs.org/bandi/html-version/#Warnung

- 9Passwörter werden oft zu kurz gewählt. Die Empfehlungen für deren Mindestlänge werden von Expert_innen seit Jahren immer wieder noch oben korrigiert. Es empfiehlt sich für die Praxis, Passwort-Manager (wie z.B. KeePassX) zu nutzen. Tipps zu Passwörtern: https://capulcu.blackblogs.org/bandi/html-version/#Passwoerter