Handys nach Snowden

In der Nachfolge zum Artikel „Antifa nach Snowden“1 wollen wir nun einige Überlegungen zu Handys (Smartphones) ergänzen. Unsere Empfehlungen zur Verwendung von Kommunikationstechnik in der Antifa-Szene hatten diesen schwierigen Komplex zunächst ausgeklammert. Dies wird der Lebensrealität und dem Politikalltag vieler Aktiver jedoch längst nicht mehr gerecht.

- 1AIB Nr. 107: „Antifa nach Snowden“

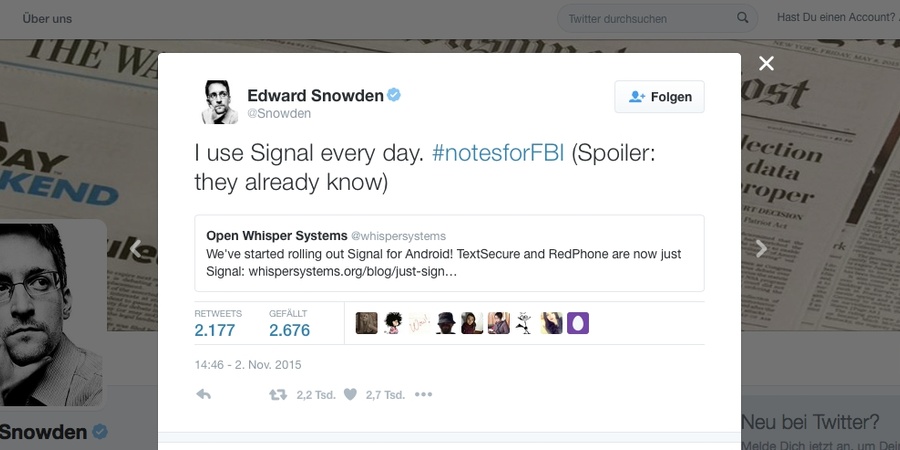

Edward Snowden spricht Signal eine Empfehlung aus.

Smartphones sind weit verbreitet und verschlüsselte Messenger (z.B. Signal)1 werden zunehmend für (politische) Kommunikation genutzt. Tatsächlich sind diese verschlüsselten Messenger oft kostenlos, ausgesprochen einfach zu bedienen und im Ergebnis den früher üblichen und unter Sicherheitsaspekten sehr viel problematischeren SMS klar vorzuziehen. Zudem entwickeln sich Möglichkeiten für verschlüsselte Telefonie kontinuierlich weiter und könnten in absehbarer Zeit alltagstauglich sein. Auch Edward Snowden spricht Signal seine Empfehlung aus (siehe Abbildung). Diese bestechenden Vorteile und Aussichten sollten aber nicht über die Nachteile hinwegtäuschen, die bei der Nutzung von Handys grundsätzlich (weiter)bestehen.

Grundsätzliche Probleme von Handys/ Smartphones

Aus technischen Gründen sind (angeschaltete) Handys ortbar, da sie ihre Position regelmäßig an den nächstgelegenen Handymast bzw. Mobilfunkbetreiber melden, um für die Nachrichtenzustellung besser erreichbar zu sein.2 Smartphones werden wegen der in der Regel beim Kauf abgeschlossenen Verträge kaum mehr anonym erworben. Bei den billigeren Handys mag das noch möglich sein, da aber — wie eben erwähnt — die Möglichkeit der Ortung besteht, ist die Zuordnung von Handy zu Nutzer_in nur eine Frage von Zeit und Aufwand.

D.h. das Mitführen eines (eingeschalteten) Handys bedeutet für die mögliche Überwachung prinzipiell immer die Bestimmbarkeit des Aufenthaltsortes der Person, die das Handy nutzt. Das Ausschalten von Handys bietet in dieser Situation jedoch nun keine einfache Lösung. Es wäre in der Überwachung erkennbar und auffällig, dass eine Abschaltung erfolgt. Wenn womöglich mehrere Personen gleichzeitig ihre Handys am selben Ort ausschalten, mag gar der Verdacht aufkommen, dass diese in konspirativem Kontakt stehen.3 Eine solche Art der Überwachung dürfte sich im Übrigen computer-basiert und ressourcen-schonend leicht und flächendeckend umsetzen lassen.

Im vorherigen Text wiesen wir auf die gute Nachricht hin, dass die von Snowden „geleakten“ Dokumente etablierten Verschlüsselungstechniken ein gutes Zeugnis ausstellen und diese weiterhin empfehlenswert sind. Tatsächlich lassen sich mittlerweile auch viele Smartphones von Haus aus komplett verschlüsseln, die Frage der „Knackbarkeit“ der Verschlüsselung misst sich damit theoretisch (wie bei Computern) an der Qualität des gewählten Passwortes.4 Praktisch gilt dies aber nur, falls das Smartphone in ausgeschaltetem Zustand ist, denn nur dann ist die Verschlüsselung voll wirksam. Und das ist selten, weshalb die natürlich grundsätzlich empfehlenswerte Verschlüsselung von Smartphones in der Praxis oft weniger wirksam sein dürfte. Im schlimmsten Fall wären alle auf dem Handy vorliegenden Daten (Kontaktlisten, Kalender, Fotos, Kommunikation,...) zugänglich, wenn sie nicht anderweitig verschlüsselt sind. Andererseits haben im regulären Betrieb oftmals gleich mehrere Firmen, die Software auf dem Smartphone beigesteuert haben, über das Internet und vertraglich vereinbart Zugriff auf alle diese Daten. Unter Sicherheitsaspekten ein inakzeptabler Zustand.

Die Messenger Signal und Threema

Die beliebten Messenger Threema und Signal eint, dass sie eine verschlüsselte Verbindung zwischen Kommunikationspartner_innen anbieten und darüber hinaus der Hoffnung Nahrung geben, sensibel mit den anfallenden „Metadaten“ umzugehen.5

Zu den Metadaten gehört beispielsweise, wer mit wem, wann und (ungefähr) wie viel kommuniziert — Informationen, die neben dem eigentlichen Nachrichteninhalt geschützt werden sollten. Der wesentliche Unterschied zwischen beiden Messengern besteht darin, dass Signal open-source- und Threema closed-source-Software ist. Open-Source-Software (z.B. Linux) macht die Überprüfung von unabhängiger Seite auf Sicherheitslücken und Hintertüren erst möglich, während (kommerzielle) Closed-Source-Software diese Art der Kontrolle des Quelltextes (Source Code) von Programmen (und ganzen Betriebssystemen) verhindert. Hier legt man sein Vertrauen auf die Fähigkeiten und die Integrität der Schweizer Firma, die Threema entwickelt und verkauft. Es dürfte zur Zeit schwierig sein, Smartphones ganz frei von „closed source-Software“ zu halten, in sicherheitssensiblen Bereichen spricht jedoch einiges dafür — und damit deutlich für Signal.

Bei beiden Messengern sollten unbedingt passwortgeschützte verschlüsselte Bereiche für die gespeicherten Nachrichten eingerichtet und diese regelmäßig gelöscht werden. Die bei jeglicher Kommunikationsverschlüsselung notwendigen Authentifizierungsverfahren6

(bekannt ist z.B. der „Fingerprint-Vergleich“ bei GPG, den auch Signal verwendet) sind nutzer_innenfreundlich gestaltet und müssen ebenfalls eigenverantwortlich umgesetzt werden.

Smartphone oder Computer?

Oft dürften Smartphones unsicherer als Computer sein. Zumindest wenn letztere mit open source-Software betrieben werden, was bei Smartphones nur eingeschränkt möglich ist. Dennoch fällt auf, dass fast niemand die Kameras seines Smartphones abklebt, während dies bei Laptops zum guten Ton gehört. Dabei werden Kamera und Mikrophon des Handys fast immer mit sich geführt. Scheinbar wird ein größeres Vertrauen gegenüber Smartphones empfunden, ohne dass das vernünftig ist. Empfehlenswerter als jeder Smartphone-Messenger dürfte jedenfalls weiterhin der OTR-verschlüsselte Chat (per Jabber) über einen vertrauenswürdigen linken Anbieter sein — wenn das Betriebssystem auf dem PC gut gewählt und mit Sicherheitsupdates versorgt ist.6 Das auf Debian-Linux basierende Betriebssystem Tails7 bietet sich hier an, aber auch andere open-source-Lösungen (Ubuntu-Linux) sollten in Hinblick auf Sicherheitsaspekte oft deutliche Vorteile gegenüber Smartphone-Betriebssystemen haben. Denkbar ist, dass diese Teil- und Momentaufnahme in Zukunft positiver für die Smartphones ausfallen kann, wenn die Weiterentwicklungen in diesem Bereich anhalten.

Den generellen Hinweis zum Schluss des Vorgängertextes möchten wir zum Abschluss leicht ergänzt wiederholen: Prinzipiell sollte nur die Technik verwendet werden, die gebraucht wird und jeweils genau abgewogen werden, ob die Risiken der Technik ihren Nutzen nicht übersteigen — Gespräche im „Real Life“ sollen auch im „Computerzeitalter“ noch möglich sein — und zwar auch in Abwesenheit von Handys.

- 1Früherer und zum Teil noch verwendeter Name: TextSecure.

- 2Sogenannte „Stille SMS“ werden zunehmend und im großem Umfang von Polizei und Geheimdiensten eingesetzt, um diese Positionsmeldungen für Ortungen anzuregen (Vgl. www.tagesschau.de/inland/bka-stille-sms-101.html [10.06.16]). Auch Funkzellenanfragen gehören mittlerweile zur Routine. Mit ihnen lässt sich ermitteln, welche Handys zu einem bestimmten Zeitpunkt an einem bestimmten Ort waren.

- 3Sinnvoller dürfte es sein, das angeschaltete Handy an einem Ort zu belassen, an dem man sich üblicherweise aufhält und dann ohne dieses an politischen Aktivitäten, wie z.B. Demos teilzunehmen.

- 4Passwörter werden oft zu kurz gewählt. Ein Problem, das bei Smartphones wegen der Bequemlichkeit und der fehlenden Tastatur eine besonders wichtige Rolle spielen dürfte. Die Empfehlungen für die Mindestlänge von Passwörtern werden von Expert_innen seit Jahren immer wieder nach oben korrigiert. Es empfiehlt sich für die Praxis, Passwort-Manager (wie z.B. KeePassX) zu nutzen. Tipps zu Passwörtern: https://capulcu.blackblogs.org/bandi/html-version/#Passwoerter

- 5Letzteres gilt z.B. für den Messenger „Whatsapp“ nicht, auch wenn dieser mittlerweile wegen der Hilfe der Macher_innen von Signal ebenfalls Ende-zu-Ende-Verschlüsselung anbietet.

- 6a6bVgl. „Antifa nach Snowden“ (AIB Nr. 107).

- 7Tails („The amnesic incognito live system“) startet als „Live“-System von USB-Stick oder DVD und arbeitet nur im Arbeitsspeicher (RAM) eines Rechners, dessen Festplatte somit unverändert bleibt. Nach dem Beenden einer Tails-Sitzung werden alle Spuren der Aktivitäten im Arbeitsspeicher überschrieben und alle Nutzungsspuren auf dem verwendeten Rechner beseitigt. Optional lassen sich jedoch Daten (verschlüsselt) speichern. Vgl.: https://tails.boum.org/ und Anleitung (deutsch): https://capulcu.blackblogs.org/bandi/html-version